Aufgrund des zentralen Einsatzes von IAM-Lösungen ergeben sich Chancen, den Wirkungskreis für die Effizienzsteigerung mittels IT-Operations-Management-Funktionalitäten zu erweitern. Um dabei die Kosten im Griff zu behalten, arbeiten Management und IT eng und effizient zusammen.

Zweifelsohne bieten Identity- und Access-Management-Lösungen (IAM) in vielerlei Hinsicht Vorteile. Übergreifende Eintritts-, Austritts- und Mutationsprozesse werden automatisiert, Berechtigungen strukturiert verwaltet und Systeme konsistent provisioniert. Aufgrund des zentralen Einsatzbereichs von IAM-Lösungen ergeben sich Chancen, den Wirkungskreis für die Effizienzsteigerung mittels IT-Operations-Management Funktionalitäten zu erweitern. Das IT-Operations-Management ist verantwortlich für die Ausführung der laufenden Routinetätigkeiten, die mit dem Betrieb von Infrastrukturkomponenten und Anwendungen verbunden sind.

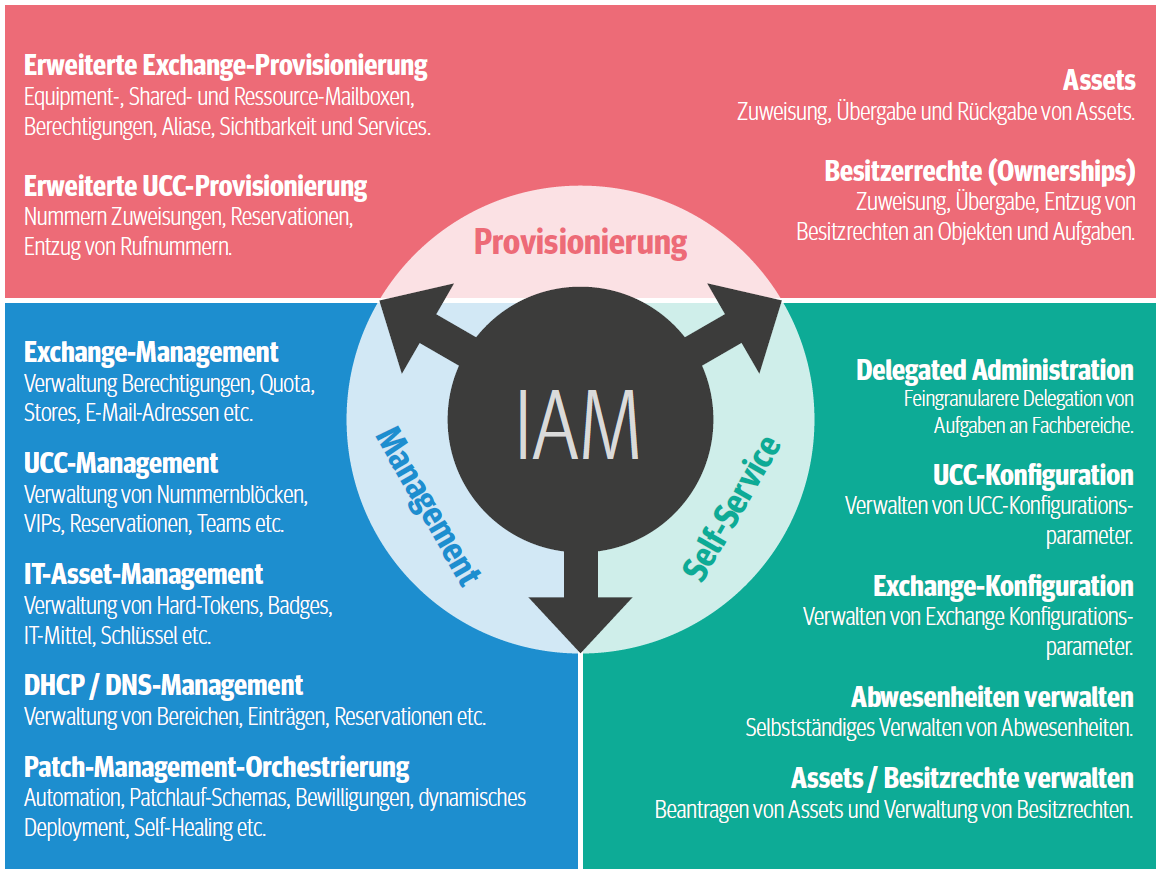

Wo sich klassische IAM-Lösungen hauptsächlich auf die Provisionierung von Benutzerkonten beschränken, bieten moderne Lösungen für den Service Desk, Administratoren und die Mitarbeiter eine vereinfachte Sicht auf Services, Anwendungen und die IT-Infrastruktur. Ziel ist die möglichst effiziente Administration der Systeme im täglichen Betrieb und die Möglichkeit für Mitarbeiter, Konfigurationsparameter selbstständig und schnell anzupassen.

Das Durchlaufen des Identity-Lifecycles sinnvoll erweitern

Die Provisionierung ist einer von drei Bausteinen, die beim Durchlaufen des Identity-Lifecycles sinnvoll erweitert werden kann. Parallel zu den IAM-relevanten und von dessen initiierten Provisionierungen (z. B. Berechtigungsänderungen aufgrund einer neuen Funktion im Unternehmen) werden zeitgleich und automatisiert erweiterte Konfigurationsänderungen in den Systemen ausgeführt. Die IT wird nochmals stark entlastet. Erster Baustein: Ausser dem Erzeugen von Nutzerkonten in den UCC-Systemen werden Rufnummern, UCC-Teams und Umleitungen konfiguriert sowie Rufnummern geändert und nötigenfalls für Nachfolger reserviert. Exchange-Mailboxen werden vollständig konfiguriert. Dem Mitarbeiter können verschiedene Assets (Hard-Tokens, IT-Mittel, Badges, Schlüssel etc.) zugeordnet werden, die im Rahmen des Identity-Lifecycles übersichtlich verwaltet und die Rückgabe in den Austrittsprozess integriert werden können. Besitzrechte für Objekte und Aufgaben werden automatisch zugewiesen oder an anderen Mitarbeiter übertragen.

Effiziente Verwaltung von Services, Anwendungen und IT-Infrastruktur

Der zweite Baustein umfasst die Möglichkeit der einfachen und effizienten Verwaltung der Services, Anwendungen und der IT-Infrastruktur. Service Desk und IT-Administratoren können von IAM provisionierte Systeme zusätzlich umfassend administrieren und Probleme erkennen.

- Service Desk, Administratoren und Fachbereiche erhalten eine auf das Wesentliche fokussierte Sicht auf Services, Anwendungen und IT-Infrastruktur.

- Systeme können zentral und umfassend administriert werden. Standards und Konventionen werden eingehalten und Konfigurationsänderungen protokolliert.

- Das schnellere Erkennen und Beheben von Problemen ermöglicht eine erhöhte Verfügbarkeit von Services.

Erweiterter User Self-Service

Der dritte IAM-Baustein gründet bereits auf dem Gedanken, die IT zu entlasten. Mittels User-Self-Service-Funktionalitäten werden Aufgaben an ausgesuchte Mitarbeiter und Fachbereiche delegiert. Diese können selbstständig ihr Passwort zurücksetzen und über ein Portal Bestellungen aufgeben, Anträge verwalten und für sie relevante Informationen einsehen.

Da die Systeme nicht nur provisioniert, sondern zeitgleich über die IAM-Lösung umfassend verwaltet werden, können allen Nutzern des Self-Service-Portals erweiterte und zeitkritische Konfigurationsmöglichkeiten zur Verfügung gestellt werden, dazu gehörten die selbstständige und schnelle Durchführung von Konfigurationsänderungen an UCC-Systemen wie Skype for Business, Luware Team Manager und Luware Presence Assistant; das selbstständige und schnelle Verwalten von E-Mail-Adressen, Umleitungen, Quotas und Mailbox-Berechtigungen sowie das Beantragen von Exchange Equipment-, Shared- und Ressource-Mailboxen; die feingranularere Delegation von Aufgaben an ausgesuchte Mitarbeiter und Fachbereiche und das selbstständiges Erfassen von Abwesenheiten, das automatisch in den Systemen Daten- und Kommunikationsflüsse auf Stellvertreter umleitet und eine standardisierte Abwesenheitsmeldung generiert.